介绍

蜜罐是什么

蜜罐 技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务 或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获 和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐的优势

误报少,告警准确

蜜罐作为正常业务的 "影子" 混淆在网络中,正常情况下不应被触碰,每次触碰都可以视为威胁行为。例如,在其它检测型产品中,将正常请求误判为攻击行为的误报很常见,而对于蜜罐来说,几乎不存在正常请求,即使有也是探测行为。

监测深入,信息丰富

不同于其它检测型安全产品,蜜罐可以模拟业务服务甚至对攻击的响应,完整获取整个交互的所有内容,最大深度的获得攻击者探测行为之后的N个步骤,可检测点更多,信息量更大。

例如,对于SSL加密 或工控环境,蜜罐可以轻松伪装成业务,得到完整攻击数据。

主动防御,预见未来,生产情报

在每个企业,几乎每分钟都在发生这样的场景:潜伏在互联网角落中的攻击者发起一次攻击探测,防守方业务不存在安全漏洞,IDS告警后事情就不了了之了。

而应用蜜罐型产品后,转换为主动防御思路:蜜罐响应了攻击探测,诱骗攻击者认为存在漏洞,进而发送了更多指令,包括从远端地址下载木马程序,而这一切不仅被完整记录下来,还可以转化为威胁情报供给传统检测设备,用于在未来的某个时刻,准确检测主机失陷。

可以发现,转换为主动防护思路后,威胁检测由针对单次、多变的攻击上升到应用威胁情报甚至TTPs检测。

环境依赖少,拓展视野

由于是融入型安全产品,蜜罐不需要改动现有网络结构,并且很多蜜罐是软件形态,对各种虚拟和云环境非常友好,部署成本低。

蜜罐可以广泛部署于云端和接入交换机下游末梢网络中,作为轻量级探针,将告警汇聚到态势感知或传统检测设备中分析和展示。

蜜罐与情报

显而易见蜜罐是非常准确、稳定和恰当的情报感知探针。

蜜罐最大的价值是诱使攻击者展示其能力和资产,再配合误报少,信息丰富等一系列优势,配合态势感知或本地情报平台可以稳定生产私有威胁情报。

教程

这里我使用的是腾讯云服务器和Ubuntu系统以及宝塔面板(官方推荐CentOS系统)

第一步

进入Ubuntu系统的管理员模式,输入:

sudo su第二步

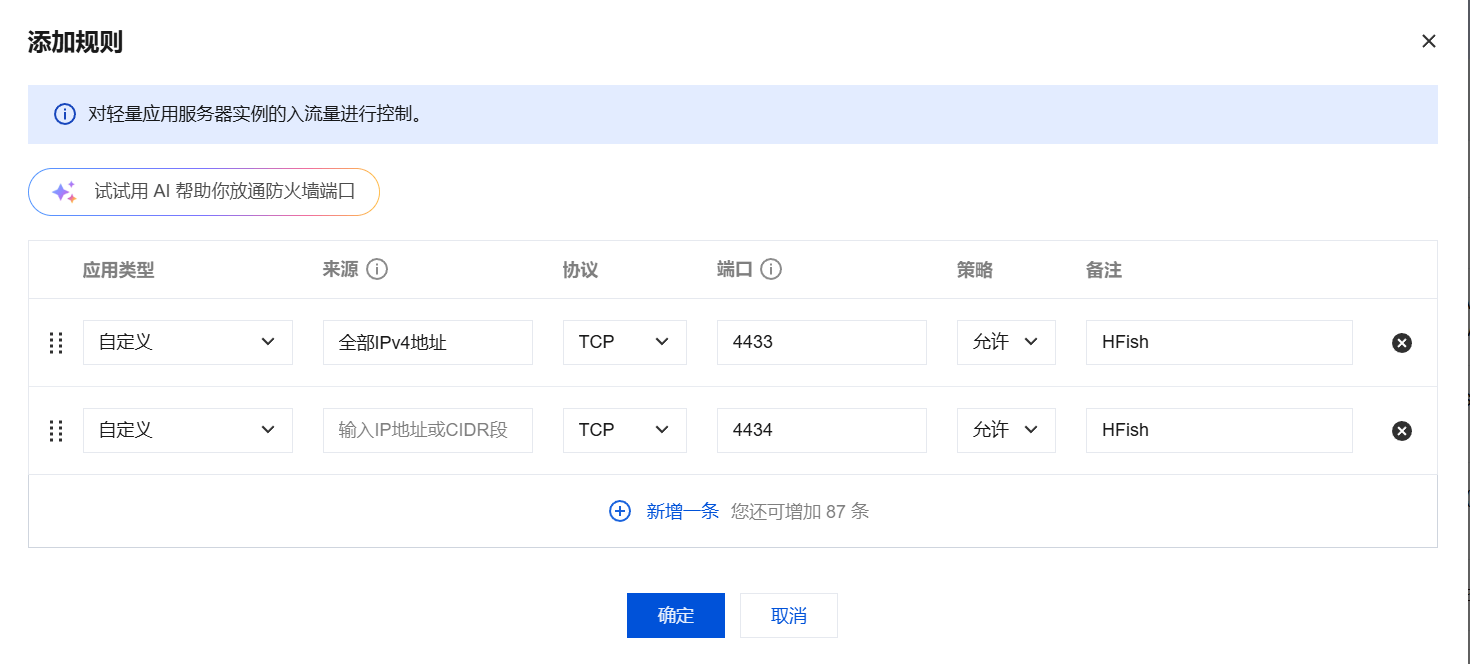

防火墙开启TCP/4433、TCP/4434

或者通过以下命令开启

firewall-cmd --add-port=4433/tcp --permanent #(用于web界面启动)

firewall-cmd --add-port=4434/tcp --permanent #(用于节点与管理端通信)

firewall-cmd --reload

如之后蜜罐服务需要占用其他端口,可使用相同命令打开腾讯云开启防火墙

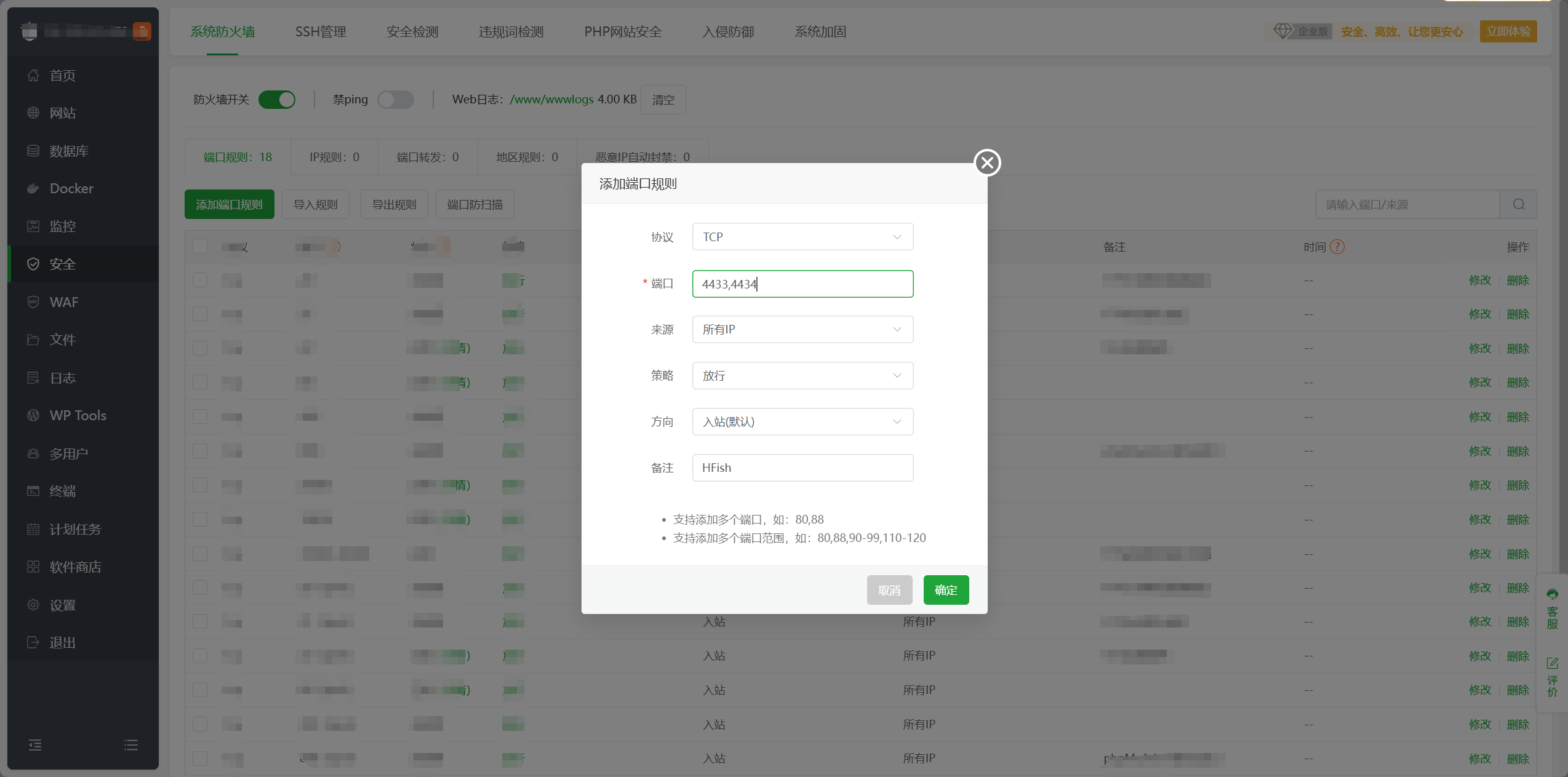

宝塔面板开启防火墙

第三步

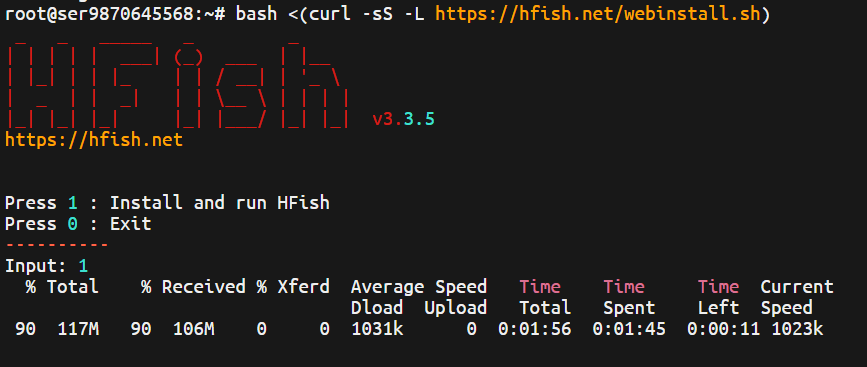

运行以下命令,输入 1,等待一段时间后安装完成。

bash <(curl -sS -L https://hfish.net/webinstall.sh)

第四步

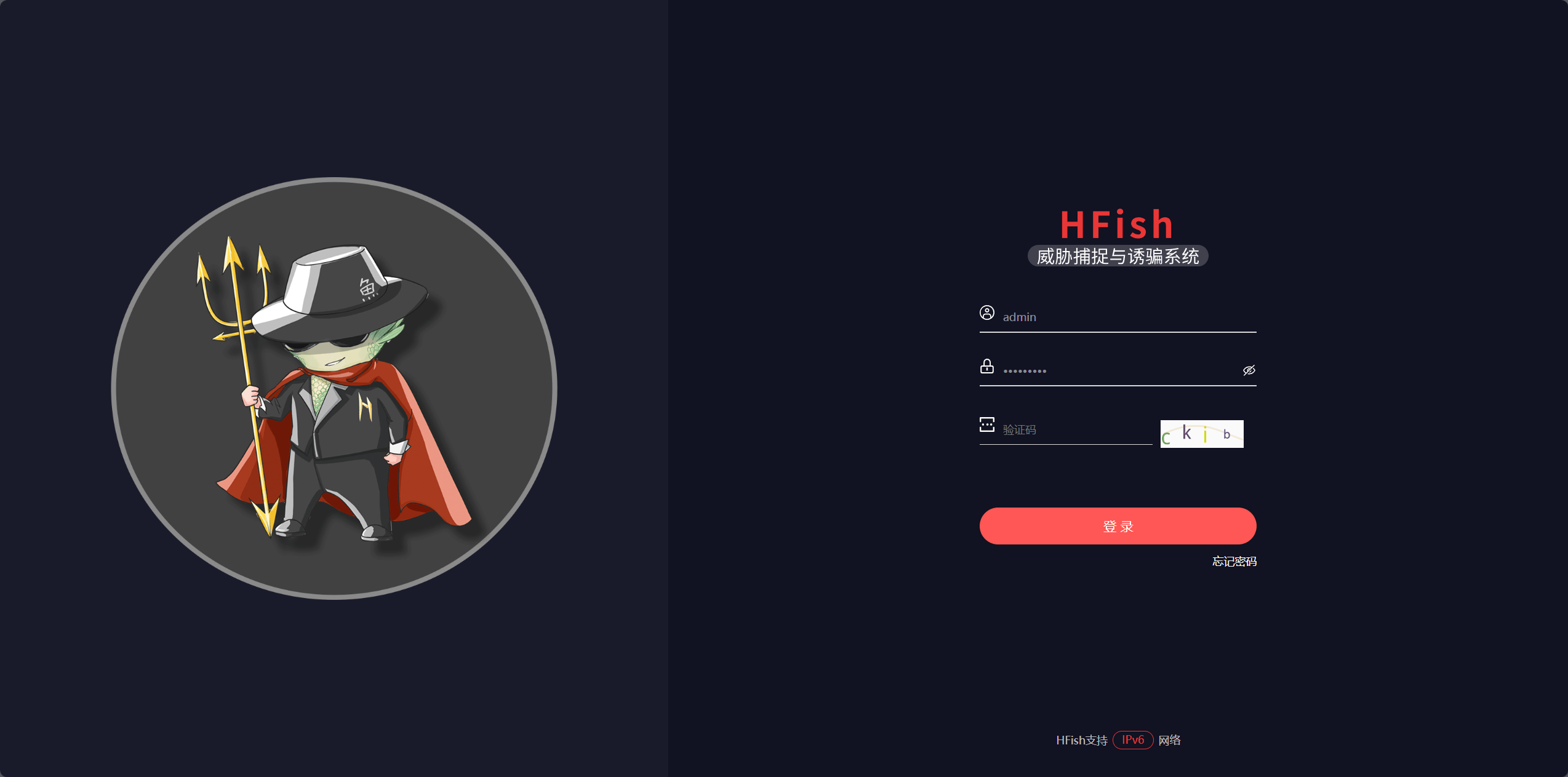

安装完成后可以通过以下的网站以及默认的用户名及密码登陆。(PS:URL中/web/路径不能少)

登陆链接:https://[ip]:4433/web/

账号:admin

密码:HFish2021

第五步

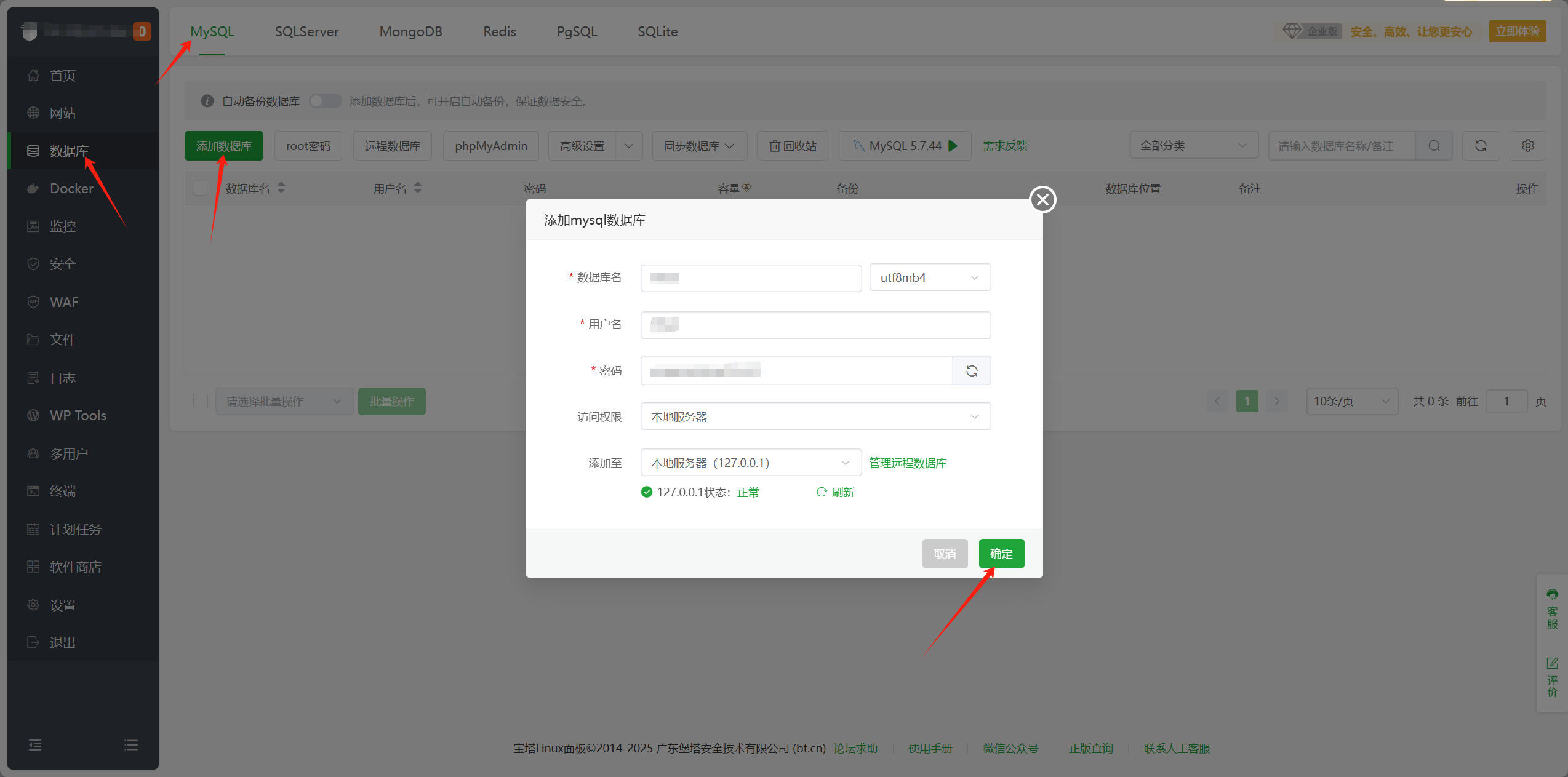

进入宝塔面板,创建MySql数据库。

第六步

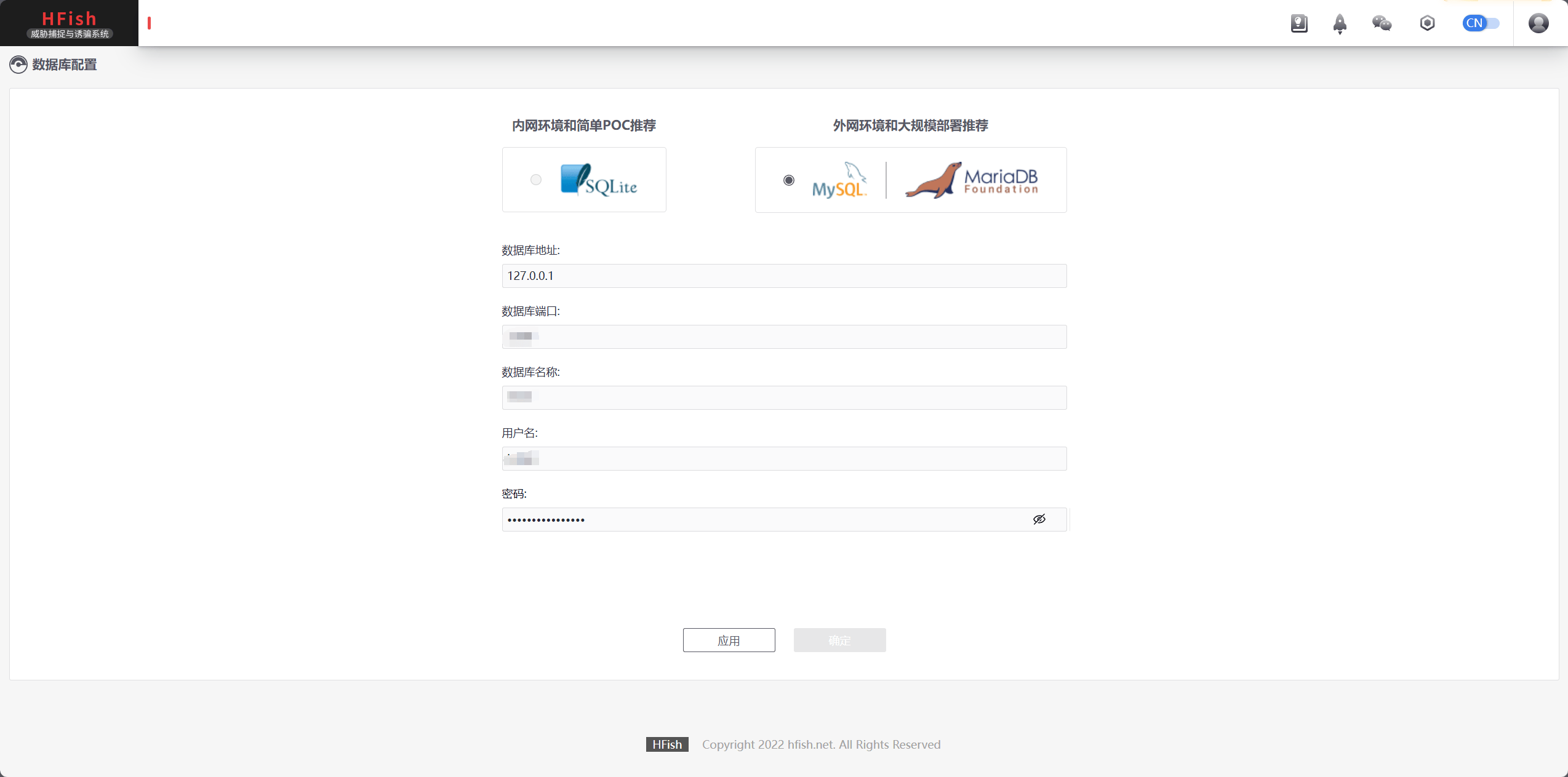

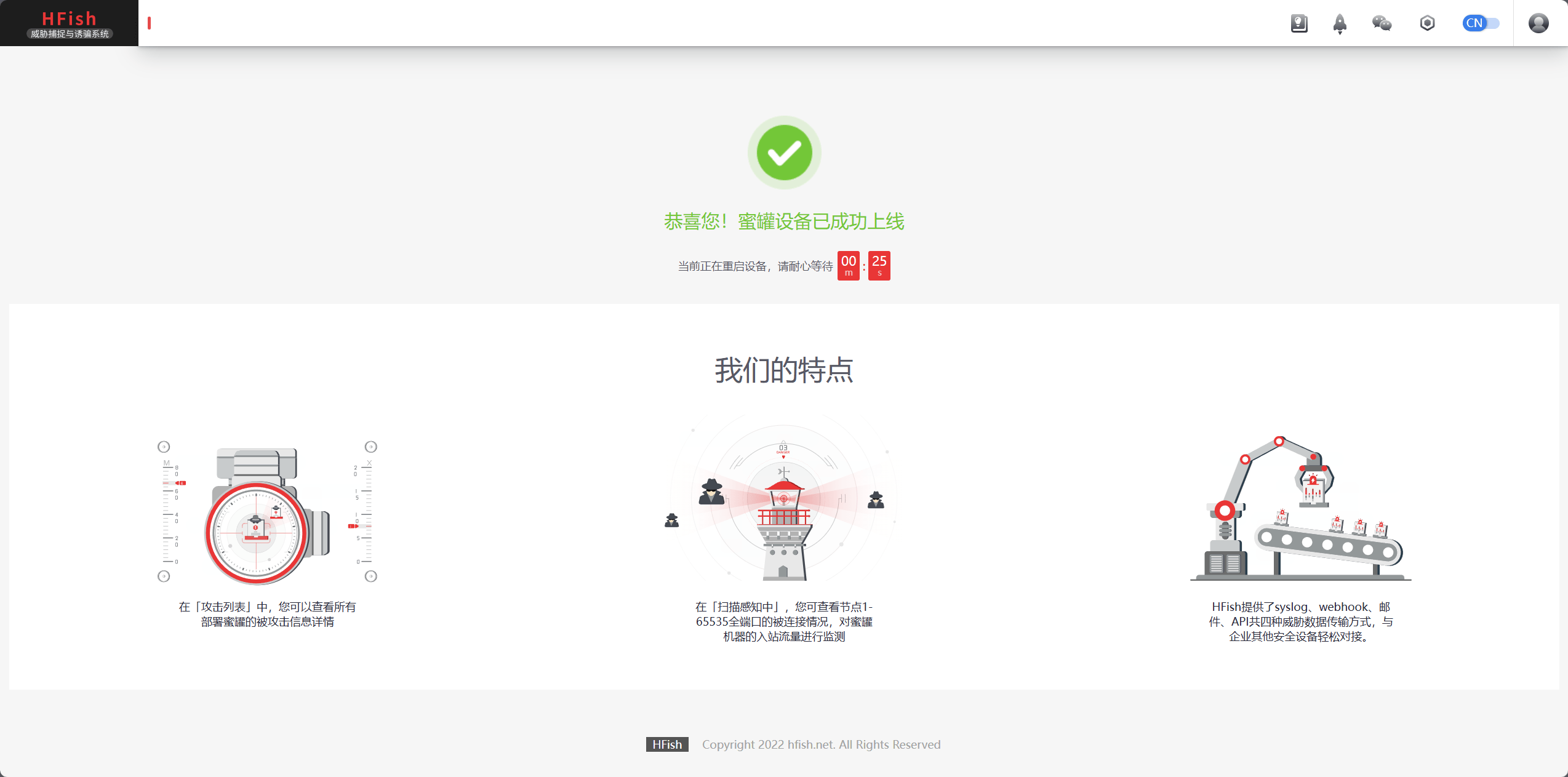

安装完成后进入后台会让你连接数据库,这里我们选MySQL数据库,输入数据库名,用户名及密码(直接去宝塔面板里面复制就行),然后点击应用,等待数据库连接确认,点击确定,等待HFish蜜罐系统重启完成。

第七步

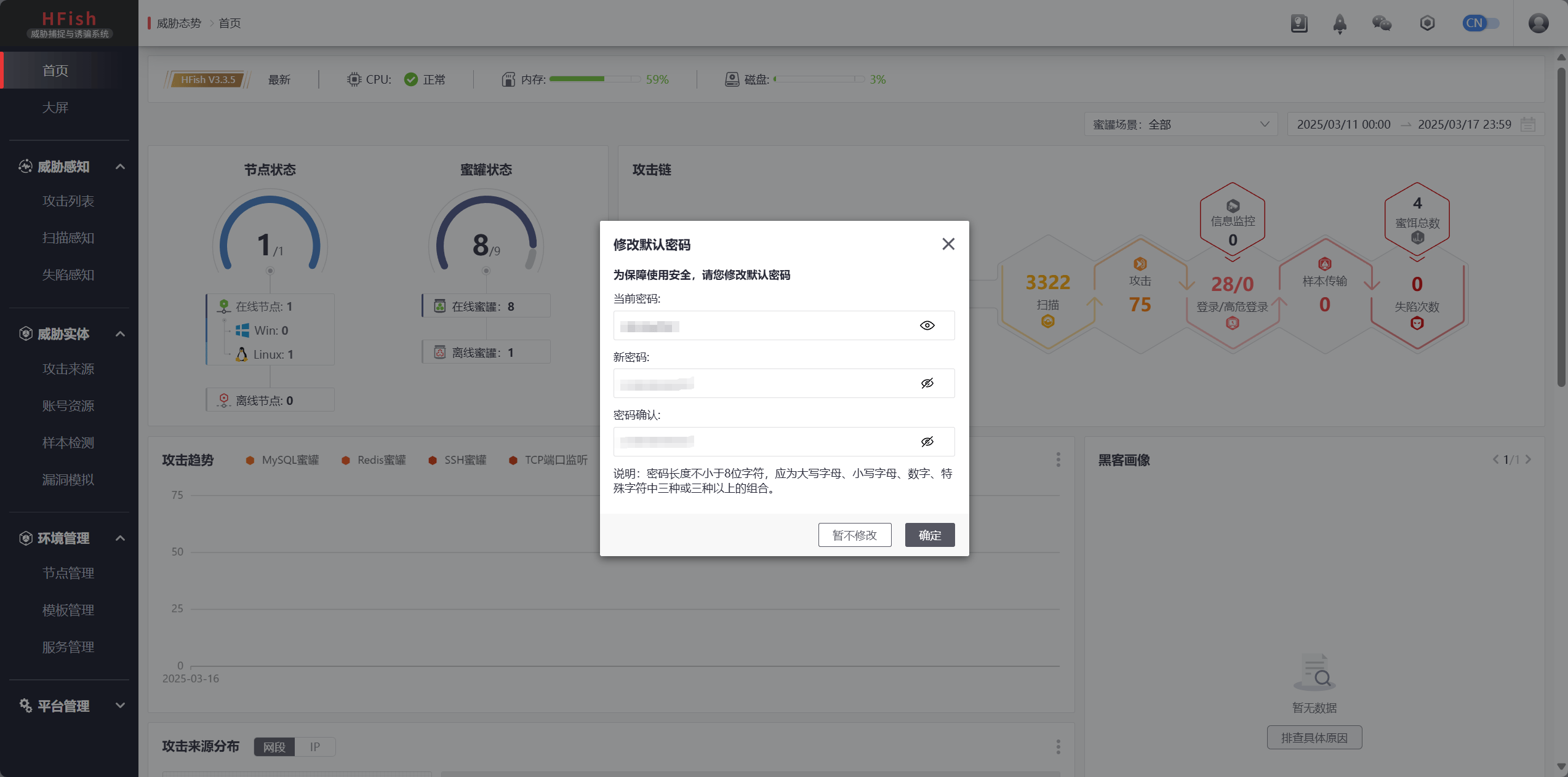

重启完成后重新输入默认的用户名及密码进行登陆,登陆完成后重新设置登陆密码。

到这里HFish蜜罐系统就部署完成了。

—旅游的企鹅

评论区